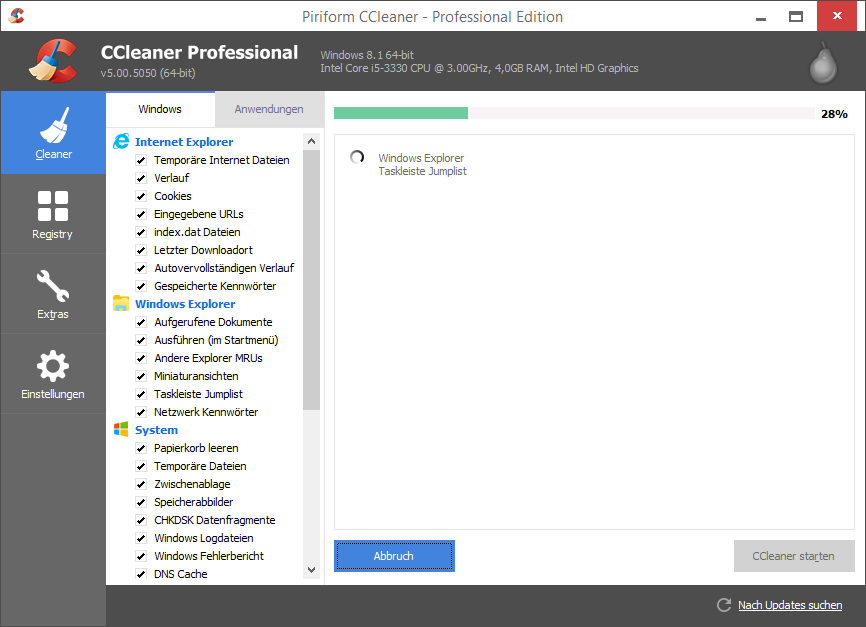

CCleaner ist eine kostenlose Anwendung zur Bereinigung überflüssiger Daten unter Windows. Das Programm erfreut sich großer Beliebtheit und wird häufig auch im Unternehmenskontext verwendet. Nun fanden die Sicherheitsunternehmen Morphisec und das Talos-Team, eine zu Cisco gehörige IT-Security-Einheit, Malware in einer Version des Programms. Betroffen sind die Version 5.33 der Consumer-Variante und 1.07 von CCleaner Cloud, jeweils in der 32bit-Variante. Diese Versionen wurden von Mitte August bis Mitte September zum Download angeboten. Nutzer mit diesen Versionen werden gebeten, umgehend ein Update durchzuführen.

Ausgefeilter Angriff

Für Nutzer gab es zuvor keine Möglichkeit, die verseuchte CCleaner-Version als solche zu erkennen. Sie war mit einem gültigen Zertifikat von Piriform Ltd. signiert, da es den Angreifern gelungen war, das Programm auf den Servern von Piriform zu verändern, bevor es veröffentlicht wurde. Dieses Verfahren, eine sogenannte supply chain attack (Lieferketten-Angriff), macht sich das Vertrauen zwischen Kunde und Softwareenwickler beziehungsweise -verkäufer zunutze. In diesem Fall führte der Angriff dazu, dass nach Schätzungen Piriforms etwa 2,27 Millionen Kunden die Schadsoftware installierten. Die Schadsoftware verwendete verschiedene Verschleierungstechniken, um ihre Erkennung durch Antivirenprogramme zu erschweren. Außerdem baut sie eine Verbindung zu einem Command & Control-Server auf und sendet diesem Daten, die es auf dem Rechner sammelt, auf dem sie installiert ist. Dazu gehören der Name des Computers, die IP-Adresse, die installierte Software und Daten zu den Netzwerkadaptern.

Konkrete Ziele

Weitere Untersuchungen förderten zutage, dass es sich bei der Malware um eine zweistufige Backdoor handelt. Während die erste Stufe vor allem eine persistente Verbindung zum Server der Angreifer aufbaute, sollte die zweite Stufe gezielte Angriffe auf einen Teil der infizierten Systeme fahren. Dazu ermittelten Talos eine Liste von Domains, die über den Server der Angreifer versendet wurden. Die aufgelisteten Domains sind alle die von großen Technik-Konzernen, darunter Intel, Samsung, Sony, VMWare oder Cisco selbst.

Der ausgefeilte Angriff in Verbindung mit den konkreten Zielen lässt den Schluss zu, dass der Angriff ein Akt von Industriespionage war, der vertrauliche Informationen von Opfern abschöpfen und an die Angreifer weiterleiten sollte. Zum Zeitpunkt der Verfassung dieses Artikels haben sich die beteiligten Forscher noch nicht auf einen Verdacht festgelegt, von wem der Angriff stammen könnte. Talos konnte aber ermitteln, dass die Zeitzone des Servers der Angreifer die chinesische war.

Abhilfe

In Zusammenarbeit mit den Behörden sowie mit Marphisec und Cisco konnte Piriform die Server der Angreifer zügig aus dem Netz nehmen und durch das Update die infizierten CCleaner-Installationen bereinigen. Piriform rät dazu, das aktuellste Update zeitnah zu installieren. Talos zufolge ist ein bloßes Update aber nicht ausreichend sicher – Betroffene sollten ihr System von einem Backup von einem Stand vor der Installation der belasteten CCleaner-Version neu installieren. Nur das, so Talos, stellt sicher, dass keine Malware-Bestandteile mehr auf dem System aktiv sein können.

Der CCleaner-Vorfall zeigt eindrucksvoll, wie wichtig die Einhaltung der minimalen IT-Sicherheitsgrundsätze sein kann. Dazu gehört die Devise “Installiere nur Software, die wirklich erforderlich ist. Jede zusätzliche Software ist ein zusätzlicher Angriffsvektor”. Der Nutzen von Bereinigungstools für Windows-Systeme ist ohnehin umstritten. Nicht selten berichten Nutzer, dass nach der Verwendung solcher Tools Probleme auftraten, da zum Beispiel Registry-Einträge entfernt wurden, die doch nicht obsolet waren. Bei Performance-Problemen unter Windows empfiehlt sich stattdessen eine Neuinstallation oder das “Auffrischen” des Systems über die entsprechende Windows-Funktion unter Windows 8 und Windows 10.

Sie möchten weiteren Rat zur Sicherheitskonzeption in Ihrem Unternehmen? Wir von der ISW können Ihnen dabei helfen!