Der CCleaner-Hack

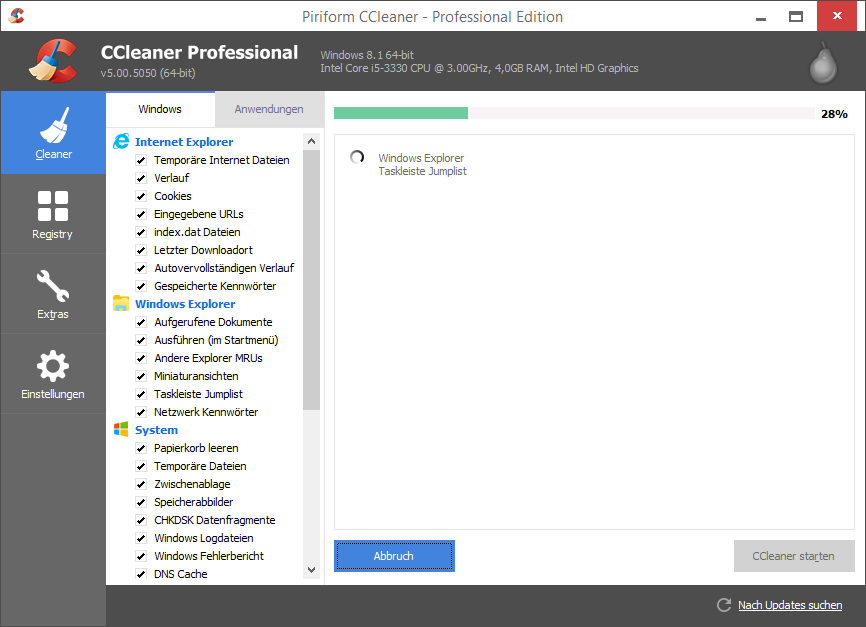

CCleaner ist eine kostenlose Anwendung zur Bereinigung überflüssiger Daten unter Windows. Das Programm erfreut sich großer Beliebtheit und wird häufig auch im Unternehmenskontext verwendet. Nun fanden die Sicherheitsunternehmen Morphisec und das Talos-Team, eine zu Cisco gehörige IT-Security-Einheit, Malware in einer Version des Programms. Betroffen sind die Version 5.33 der Consumer-Variante und 1.07 von CCleaner Cloud,…

Weiterlesen»